Benutzer- und Rollenverwaltung

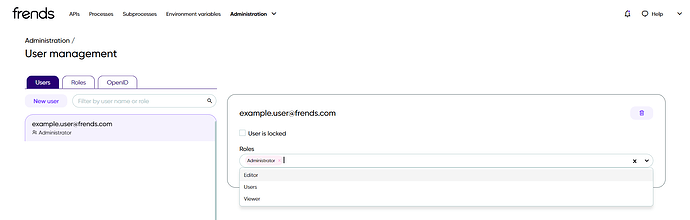

Benutzer

Benutzer werden bei der ersten Anmeldung automatisch angelegt. Benutzer können auch manuell angelegt und die gewünschten Rollen zugewiesen werden, bevor sich die Benutzer zum ersten Mal anmelden.

Benutzer ist gesperrt: Durch Aktivieren dieser Einstellung wird die Anmeldung des Benutzers deaktiviert.

Rollen aus Active Directory übernehmen: Diese Einstellung ist nur sichtbar, wenn die Windows-Authentifizierung verwendet wird. Sie überschreibt die Rollenzuweisung und verwendet Active Directory-Sicherheitsgruppen für den Benutzer.

Rollen: Die dem Benutzer zugewiesenen Rollen.

Einem Benutzer können mehrere Rollen zugewiesen sein. Wenn dem Benutzer keine Rolle zugewiesen ist und „Erben“ nicht aktiviert ist, hat der Benutzer keine Berechtigungen.

Beachten Sie, dass, wenn einem Benutzer mehrere Rollen zugewiesen sind, die Regeln dieser Rollen kombiniert werden und alle Ablehnungsregeln Vorrang vor Zulassungsregeln haben. Wenn der Benutzer beispielsweise sowohl die Rolle „Administratoren“ mit Zugriff auf alles als auch die Rolle „Benutzer“ mit Zugriff auf alle Ansichten außer der Benutzerverwaltungsansicht hat, hat der Benutzer keinen Zugriff auf die Benutzerverwaltungsseite, selbst wenn er die Rolle „Administratoren“ hat.

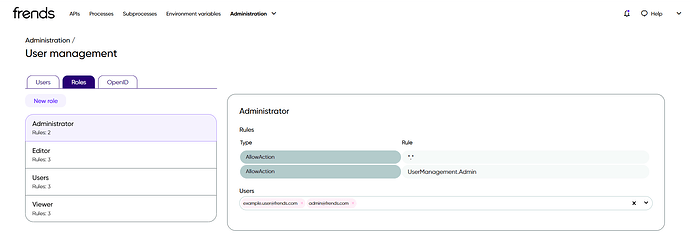

Rollen

Eine Rolle verfügt über eine Sammlung von Regeln, die verwendet werden, um Benutzern den Zugriff auf Ansichten, Prozesse oder Umgebungen zu erlauben oder einzuschränken.

Es gibt mehrere verschiedene Regeltypen:

AllowAction: Eine Regel, die die Aktivitäten beschreibt, die der Benutzer in der Rolle ausführen kann.

DenyAction: Eine Regel, die die Aktivitäten beschreibt, die der Benutzer in der Rolle ausdrücklich nicht ausführen kann.

AllowTag: Eine Regel, die es den Benutzern in der Rolle erlaubt, nur Prozesse mit den Tags anzuzeigen.

DenyTag: Eine Regel, die die Prozesse mit den Tags explizit ausblendet.

AllowEnvironment: Eine Regel, die es den Benutzern in der Rolle erlaubt, nur die angegebene Umgebung anzuzeigen.

DenyEnvironment: Eine Regel, die die für die Benutzer in der Rolle angegebene Umgebung explizit verbirgt.

Mehrere Rollen

Es kann mehrere Rollen geben, und jede Rolle kann mehrere Zulassungs- oder Ablehnungsregeln haben. Es gibt keine Hierarchie zwischen den Rollen. Wenn ein Benutzer mehreren Rollen angehört, für die unterschiedliche Regeln definiert sind, werden die Regeln jeder Rolle so kombiniert, als ob sie von einer Rolle stammen würden. Dies kann unbeabsichtigte Folgen haben, daher wird normalerweise empfohlen, nur eine Rolle pro Benutzer zu verwenden. Wenn der Benutzer beispielsweise mehrere Rollen hat, werden alle Regeln im Wesentlichen mitUNDStichwort, nicht mitODERWenn Sie also Regeln kombinieren, erlauben Sie TagFinanzenvon einer Rolle und erlauben Sie TagPersonalwesenvon einem anderen. Frends zeigt nur Prozesse mit beiden Tags an. Kein Prozess mit nurPersonalwesenoderFinanzenTag oder mit beiden Tags.

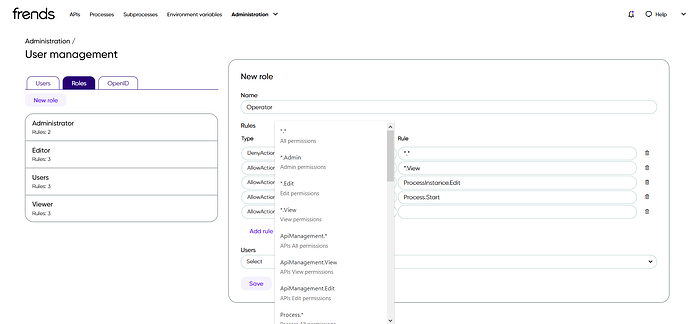

Beschränken Sie den Zugriff auf Ansichten und Aktionen – Aktivität

Die aktivitätsbasierte Konfiguration basiert auf einem zweiteiligen Konfigurationsschema, bei dem einzelne Aktivitäten durch die Controller- und Aktionsnamen definiert werden. Ein Controller stellt im Wesentlichen ein Menüelement auf der Benutzeroberfläche dar, und eine Aktion ist eine Funktion, die der Benutzer ausführen kann. Die folgenden Aktivitäten stehen zur Konfiguration zur Verfügung:

*.*Alle Berechtigungen*.AdministratorAdministratorberechtigungen*.BearbeitenBerechtigungen bearbeiten*.SichtBerechtigungen anzeigenAPI-Verwaltung.*APIs Alle BerechtigungenApiManagement.AnsichtAPIs Berechtigungen anzeigenApiManagement.BearbeitenAPIs Berechtigungen bearbeitenVerfahren.*Berechtigungen für „Alle verarbeiten“ProzessansichtBerechtigungen zur ProzessansichtProzess.BearbeitenBerechtigungen zum Bearbeiten von ProzessenProzess.BereitstellenProzessbereitstellungProzess.StartVorgang Einmal ausführenProzessinstanz.*Prozessinstanz Alle BerechtigungenProzessinstanz.AnsichtProzessinstanz Berechtigungen anzeigenProzessinstanz.BearbeitenBerechtigungen zum Bearbeiten von Prozessinstanzen (Beenden und Löschen von Instanzen, Bestätigen von Fehlern)Umfeld.*Umgebung Alle BerechtigungenUmgebung.BearbeitenBerechtigungen zum Bearbeiten von UmgebungenUmgebung.AdminUmgebungsadministratorberechtigungenAufgabe.*Aufgabe Alle BerechtigungenTask.AnsichtBerechtigungen zur AufgabenansichtAufgabe.BearbeitenBerechtigungen zum Bearbeiten von AufgabenÜberwachungsregeln.*Überwachungsregeln Alle BerechtigungenMonitoringRules.ViewÜberwachungsregeln Berechtigungen anzeigenÜberwachungsregeln.BearbeitenÜberwachungsregeln Berechtigungen bearbeitenUmgebungsvariablen.BearbeitenUmgebungsvariablen Berechtigungen bearbeitenBenutzerverwaltung.AdminBenutzerverwaltung AdministratorrechteApiKeyManagement.AdminAPI-Schlüssel AdministratorberechtigungenAllgemein.AnsichtAllgemeine Ansichtsberechtigungen

Die folgenden Platzhalter werden für Aktivitäten unterstützt:

*.*Alle Aktivitäten abgleichen*.{Aktion}Ordnen Sie alle Aktionen mit dem angegebenen Namen in jedem Controller zu{Regler}.*Alle Aktionen für den angegebenen Controller abgleichen

Die Reihenfolge der genehmigten Aktivitäten ist wie folgt:

Explizit erlaubte Aktivität (z. B. Process.Start)

Explizit verweigerte Aktivität (z. B. Process.Deploy)

Platzhalter für zulässige Aktivität (z. B. „Prozess.*“)

Platzhalter für verweigerte Aktivität (z. B. *.Edit)

Platzhalter (*.*) vollständig zulassen

Platzhalter für vollständige Verweigerung (*.*)

Dies bedeutet, dass eine Aktivität, die mit einer expliziten Zulassungsoption konfiguriert wurde, durch keinen der folgenden Werte überschrieben werden kann.

Beim Erstellen einer neuen Rolle sollten Sie immer die Regel „Common.View“ hinzufügen, da diese beispielsweise zum Anzeigen des Navigationsmenüs sowie anderer allgemeiner Ansichten erforderlich ist.

Beispiel

Ein Operator, der alles einsehen und Prozessausführungen (Prozessinstanzen) bearbeiten kann. Die Benutzer dieser Rolle können Fehler bestätigen und neue Prozessausführungen starten.

Standardrollen

Benutzer: Legacy-Rolle von älteren Freunden. Dies ermöglicht den Zugriff auf alles außer der Benutzerverwaltung.

Editor: Ermöglicht jede Bearbeitungsaktion.

Administrator: Erlaubt jede Aktion

Viewer: Ermöglicht jede Ansichtsaktion

Beschränken des Zugriffs auf nur bestimmte Prozesse - Tag

Sie können die Prozesse, die eine Rolle sehen und auf die sie zugreifen kann, mithilfe von Tags und den Regeln AllowTag und DenyTag einschränken. Die Regeln funktionieren genauso wie die Anzeigeregeln (Zulassen und Verweigern). Die Anzeigeregeln haben jedoch Vorrang: Wenn Sie beispielsweise Prozesse nicht bearbeiten können, können Sie sie auch dann nicht bearbeiten, wenn das Tag es Ihnen erlauben würde.

Wenn für einen Benutzer keine Tag-Regeln aktiv sind, kann dieser alle Prozesse sehen.

Platzhalter werden nicht unterstützt.

Die Regel „AllowTag“ beschränkt die Benutzer in der Rolle darauf, nur die Prozesse mit dem definierten Tag anzuzeigen und darauf zuzugreifen.

Mit der DenyTag-Regel können Benutzer in der Rolle auf alle Prozesse zugreifen und diese anzeigen, mit Ausnahme der verweigerten.

Sie können sowohl Allow- als auch DenyTag-Regeln nicht gleichzeitig verwenden, da es sonst zu Konflikten kommen würde.

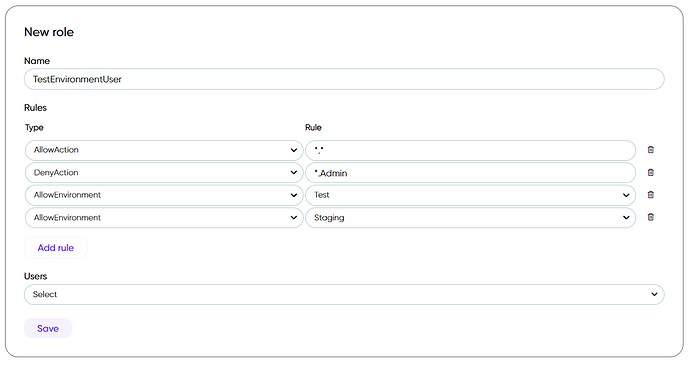

Beschränkung des Zugriffs auf bestimmte Umgebungen - Umgebung

Mit den Regeln „AllowEnvironment“ oder „DenyEnvironment“ können Sie die Umgebungen einschränken, die Benutzer in einer Rolle sehen und auf die sie zugreifen können.

Wenn keine Umgebungsregeln aktiv sind, kann der Benutzer alle Umgebungen sehen.

Platzhalter werden nicht unterstützt.

Die Regel AllowEnvironment beschränkt die Benutzer in der Rolle darauf, nur die Umgebungen mit der definierten Umgebung anzuzeigen und darauf zuzugreifen.

Mit der Regel „DenyEnvironment“ kann der Benutzer in der Rolle alle Umgebungen anzeigen und darauf zugreifen, mit Ausnahme der verweigerten.

Beispiel

Mit dieser Rolle können Benutzer alle Aktionen außer Verwaltungsaktionen ausführen und auf die Umgebungen „Standard“, „Test“ und „Staging“ zugreifen.

Hinweis: Jeder kann immer die „Standard“-Umgebung sehen und die Regeln „AllowEnvironment“ und „DenyEnvironment“ können nicht gleichzeitig für die gleiche Rolle verwendet werden, da es sonst zu Konflikten kommen würde.

Der nächste Artikel istBeispiel für die Konfiguration der Zugriffsverwaltung

Verwandte ArtikelEinführung in API-ZugriffsrichtlinienEinführung in RollenEinführung in die Beschränkung des Zugriffs auf Ansichten und Aktionen – AktivitätEinführung in die Beschränkung des Zugriffs auf nur bestimmte Prozesse - TagEinführung in die Beschränkung des Zugriffs auf nur bestimmte Umgebungen - Umgebung