OAuth konfigurieren

Konfigurieren der OAuth-Anwendung

Um die OAuth2-Bearer-Token-Authentifizierung für Frends-APIs zu verwenden, müssen Sie die Details der OAuth-Anwendungen angeben, die auf Ihre APIs zugreifen dürfen. Die OAuth-Anwendungseinstellungen werden unter Verwaltung >OAuth-AnwendungenSicht.

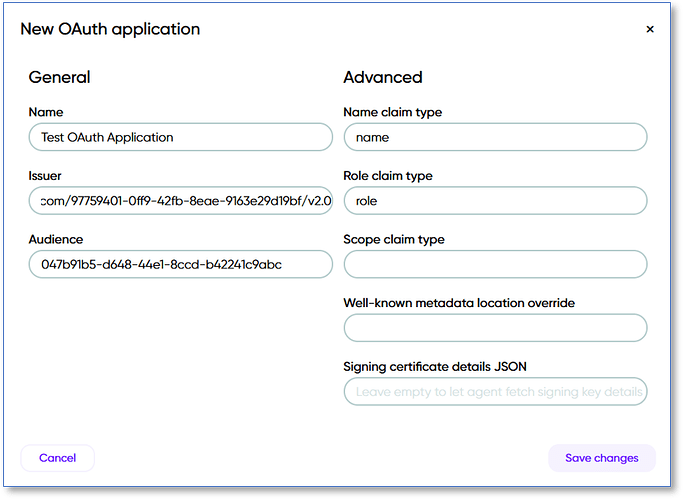

Beispiel für OAuth-Anwendungseinstellungen:

OAuth-Anwendungseinstellungen

Für jede OAuth-Anwendung müssen Sie mindestens Folgendes angeben:

Name - der eindeutige Deskriptor der OAuth-Anwendung

Aussteller – die URL für den Aussteller des OAuth-Tokens. Dieser Wert sollte mit dem im Token angegebenen Wert übereinstimmen.

Zielgruppe – die beabsichtigte Zielgruppe im ausgestellten Token, normalerweise die beim OAuth-Anbieter registrierte Client- oder Ressourcen-ID. Dieser Wert muss auch mit dem in den ausgestellten Token identisch sein.

Sie können außerdem einige zusätzliche Einstellungen für die Apps konfigurieren:

Name-Claim-Typ – der Claim aus dem Token, der den Namen des Benutzers enthält, sofern angegeben. Dieser Wert wird zu Protokollierungszwecken verwendet, um anzuzeigen, wer die API aufgerufen hat.

Rollenanspruchstyp – der Anspruch aus dem Token, der den Rollennamen des Benutzers enthält, sofern verfügbar. Wenn dieser Wert festgelegt ist, kann er in Prozessen verwendet werden, z. B. durch Aufrufe von ClaimsPrincipal.IsInRole()

Bereichsanspruchstyp – der Anspruch vom Token, der die Bereiche vom Token enthält.

Überschreiben bekannter Metadatenspeicherorte – wenn sich der OpenID-Endpunkt .well-known/openid-configuration des Identitätsanbieters nicht am Standardspeicherort befindet. Dieser Parameter kann verwendet werden, um einen benutzerdefinierten Speicherort anzugeben, der für einige Anbieter wie Azure AD B2C erforderlich ist. Standardmäßig geht FRENDS davon aus, dass die Konfiguration unter der URL [Issuer]/.well-known/openid-configuration zu finden ist.

JSON-Details zum Signaturzertifikat – wenn der Agent den Identitätsanbieter nicht direkt kontaktieren kann, um die bekannte OpenID-Konfiguration abzurufen, kann der öffentliche Schlüssel hier bereitgestellt werden. Die JSON-Struktur finden Sie in der URL im Feld jwks_uri des bekannten OpenID-Konfigurationsendpunkts.

VERALTET (ersetzt durch Signing Certificate Details Json)

Zeichenfolge für Fingerabdrücke von Signaturzertifikaten – die Fingerabdrücke der Signaturzertifikate, die bereits auf den Agent-Rechnern bereitgestellt wurden, um sie zur Validierung von Token zu verwenden. Wenn dieses Feld leer gelassen wird, versucht der Agent, die Signaturzertifikate automatisch mithilfe des OpenID-Endpunkts .well-known/openid-configuration vom Aussteller abzurufen. Beachten Sie, dass dieser automatische Abruf und damit auch die Tokenvalidierung fehlschlagen können, wenn der Aussteller aus irgendeinem Grund ausgefallen ist. Daher sollten Sie die Zertifikatbereitstellung manuell durchführen und die Fingerabdrücke hier angeben.

Der nächste Artikel istEinführung in API-Zugriffsrichtlinien

Verwandte ArtikelOAuth-EinstellungenEinführung in die API-Authentifizierung mit FrendsEinführung in OAuth 2.0Einführung in API-ZugriffsrichtlinienSo verwenden Sie den OAuth 2.0-Autorisierungscodefluss mit PKCE in in Frends veröffentlichten APIs