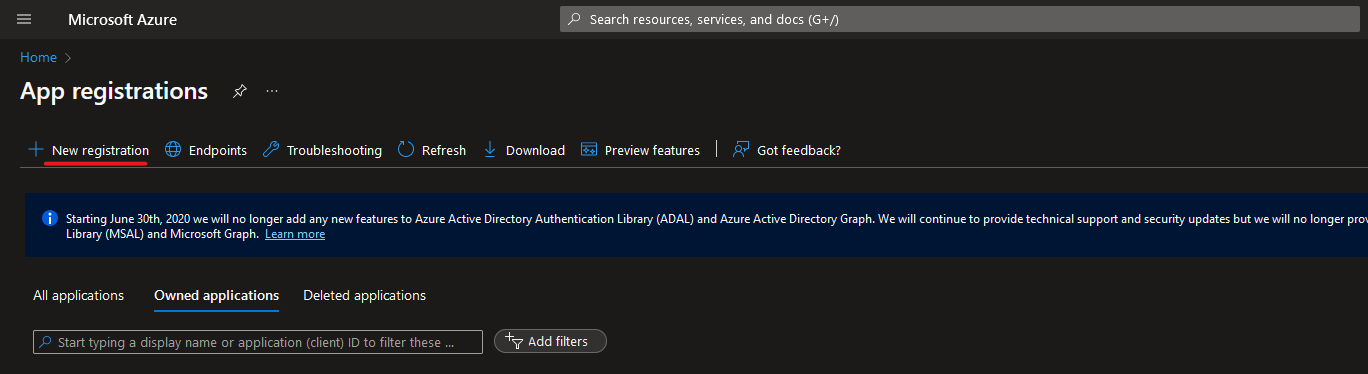

Navigieren Sie zu Microsoft AAD-App-Registrierungen und wählen Sie Neue Registrierung aus:

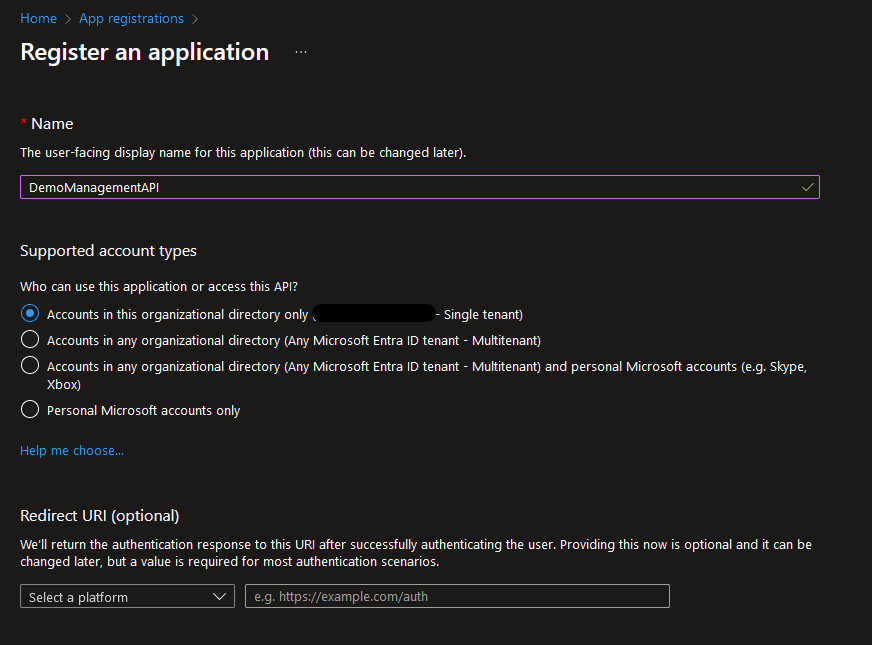

Geben Sie der App einen Namen und wählen Sie Unterstützte Kontotypen Nur Konten in diesem Organisationsverzeichnis (Einzelner Mandant). Sie können die Umleitungs-URI leer lassen.

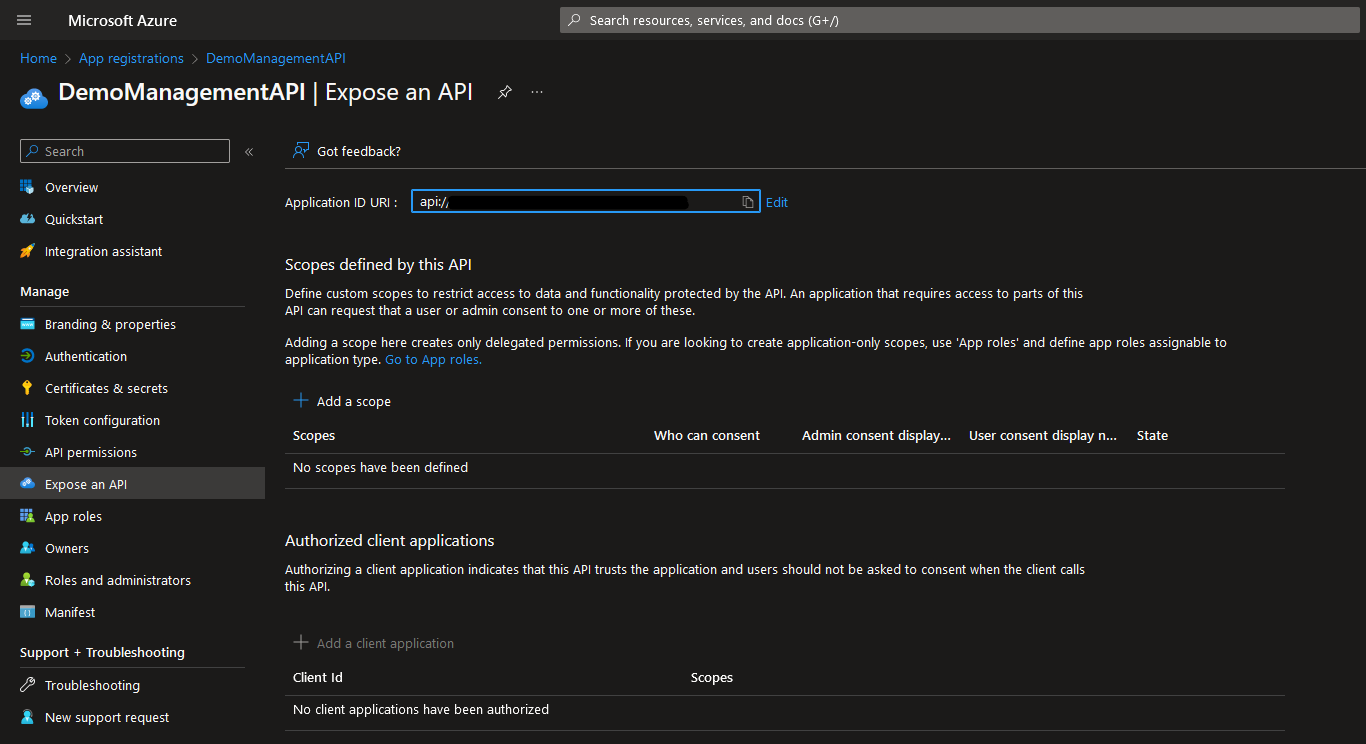

Navigieren Sie zu „API verfügbar machen“ und wählen Sie „Anwendungs-ID-URI hinzufügen“. Dadurch wird die Anwendungs-ID-URI generiert. Klicken Sie unten in der Ansicht auf „Speichern“.

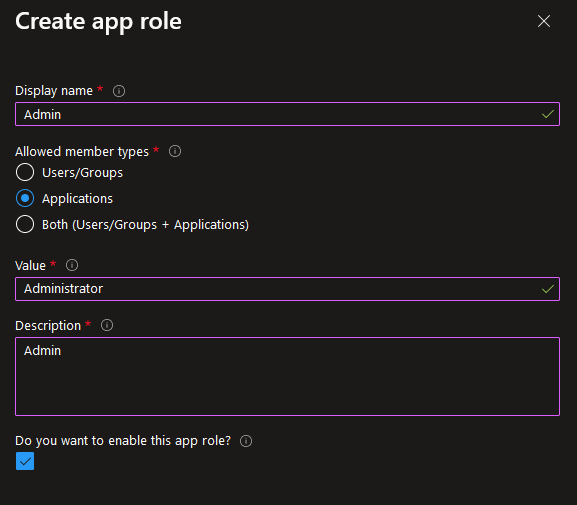

Als Nächstes müssen wir eine App-Rolle für die Anwendung erstellen. Die von uns erstellte Anwendung definiert und veröffentlicht die App-Rollen und interpretiert sie bei der Autorisierung als Berechtigungen. Aus diesem Grund müssen wir eine Administrator-App-Rolle für den Anwendungsbenutzer erstellen, damit wir auf die Management-API zugreifen können.

Navigieren Sie zu App-Rollen – App-Rolle erstellen:

Anzeigename: Admin,

Erlaubte Mitgliedstypen: Anwendungen,

Wert: Administrator,

Beschreibung: Admin

Denken Sie daran, zu überprüfen, ob „Möchten Sie diese App-Rolle aktivieren?“ aktiviert ist.

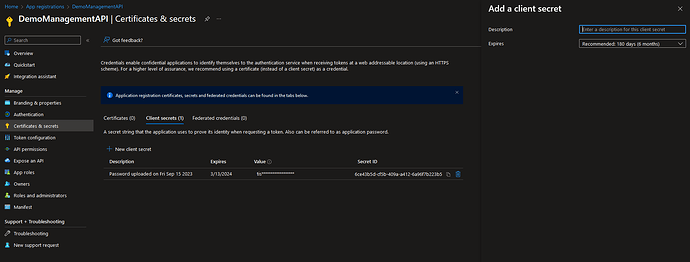

Navigieren Sie zu „Zertifizierungen und Geheimnisse“ und fügen Sie „Neues Clientgeheimnis“ hinzu. Sie können die Beschreibung leer lassen. Kopieren Sie den Wert und speichern Sie ihn an einem sicheren Ort.

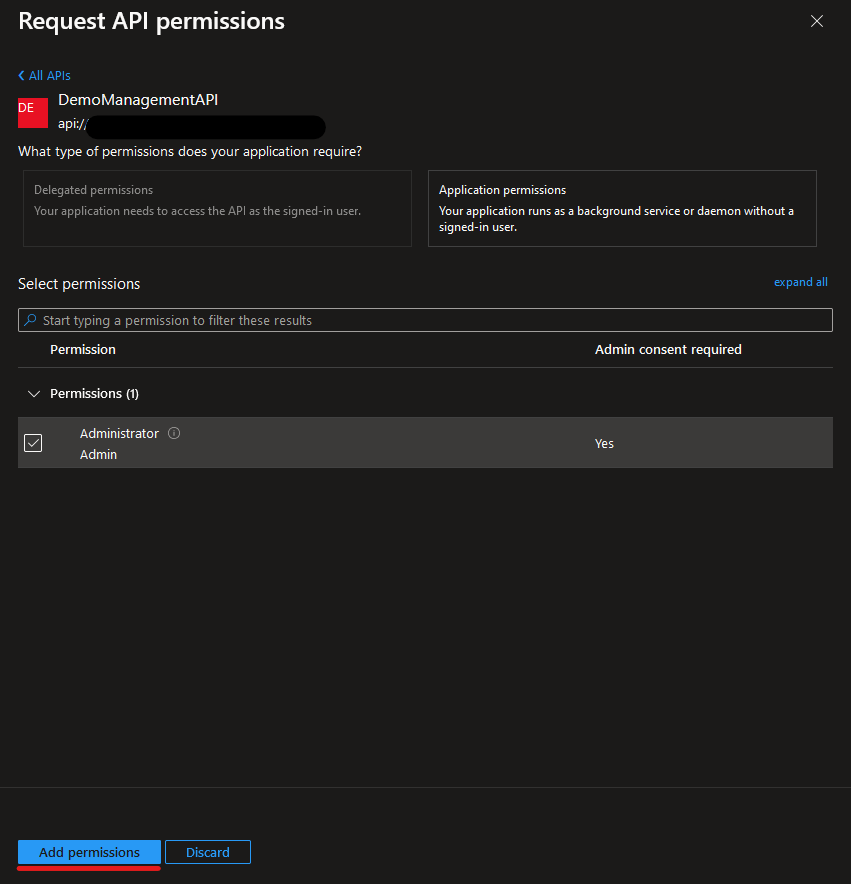

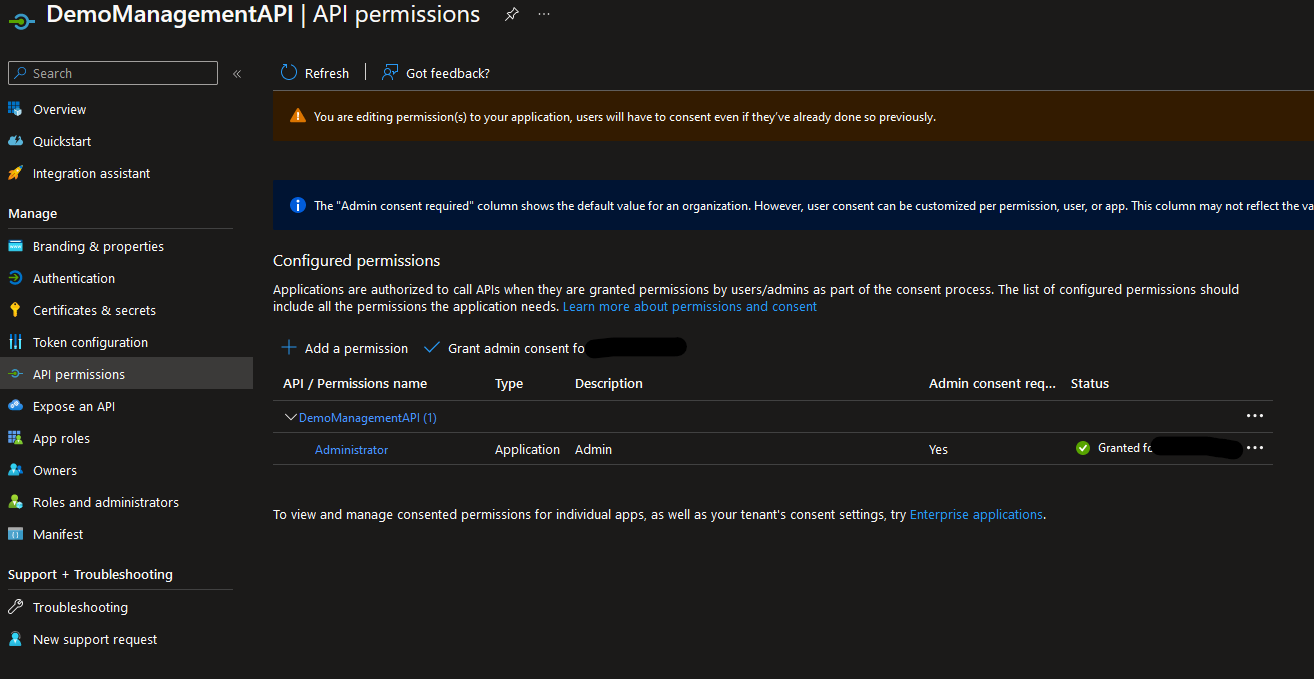

Gehen Sie zu API-Berechtigungen und fügen Sie die Berechtigung hinzu. Wählen Sie „APIs, die meine Organisation verwendet“ und wählen Sie die App aus, die Sie gerade erstellt haben. Aktivieren Sie das Kontrollkästchen „Administrator“. Schließen Sie die Berechtigung ab, indem Sie die Administratorzustimmung erteilen. Die Administratorzustimmung gewährt Zugriff auf die tatsächlichen Management-API-Anfragen. Sie können das Zugriffstoken auch dann abrufen, wenn die Administratorzustimmung nicht erteilt wurde, aber die Management-API-Anfragen schlagen aufgrund nicht autorisierter Ausnahmen fehl.

Danach sind Sie fertig. Navigieren Sie zur Übersicht und sammeln Sie dort Informationen zum Abonnement der Anwendung bei Frends Support. Die Informationen müssen im JSON-Format vorliegen:

{

„tenant“: „<yourtenant>.onmicrosoft.com“,

"audience": "<Anwendungs-ID-URI>",

"erlaubteIps": [

{

"IP-Adresse": "0.0.0.0",

"subnetMask": "255.255.255.255"

},

{

"IP-Adresse": "0.0.0.0",

"subnetMask": "255.255.255.255"

}

]

}

Geben Sie jede öffentliche IP-Adresse mit einer Subnetzmaske ein, von der aus die Management-API verwendet werden soll, z. B. die statischen IP-Adressen Ihres Frends-Agenten. Diese Maschinen sind die einzigen Orte, die Anfragen an die Management-API stellen können.

Senden Sie diese Informationen ansupport@frends.comals JSON-Datei.

Verwandte ArtikelVerwaltungs-APISo verwenden Sie den OAuth 2.0 Client Credentials Flow in APIs, die in Frends veröffentlicht wurdenSo verwenden Sie den impliziten OAuth 2.0-Flow in APIs, die in Frends veröffentlicht wurdenSo verwenden Sie den OAuth 2.0-Autorisierungscodefluss mit PKCE in in Frends veröffentlichten APIsSo verwenden Sie den OAuth 2.0-Autorisierungscode in APIs, die in Frends veröffentlicht wurden